Recientemente hubo en España una serie de campañas muy agresivas de lo que en ciberseguridad se conoce como Caller ID Spoofing. Esto es, una técnica maliciosa con la que al realizar una llamada se falsifica el número de teléfono que aparece en el aparato de la víctima, para que en vez de que aparezca el […]

Archivos del autor:admin

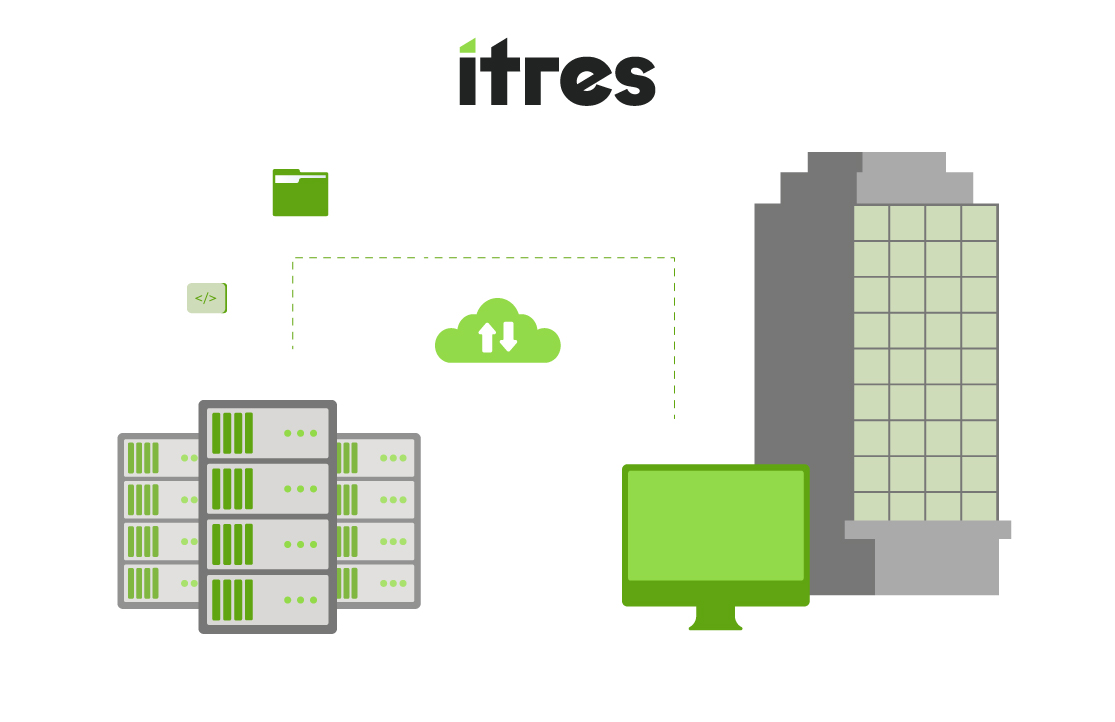

El peligro de centralizar la operativa digital en un solo proveedor remoto

Para una organización entraña mucho riesgo confiar a un único proveedor de servicio el soporte de toda la infraestructura tecnológica que permite la continuidad de operaciones, máxime si se trata de grandes proveedores remotos, cuya caída además puede provocar un efecto en cadena como el que se produjo recientemente con CrowdStrike, con repercusiones globales. En […]

Cómo elegir el mejor centro de datos de proximidad para tu empresa

Escoger un centro de datos de proximidad o edge data center es clave para asegurar la disponibilidad permanente de los sistemas de información de una organización, con la vista puesta en garantizar la continuidad de las operaciones, pero también en que estas se puedan efectuar con la máxima eficiencia, reduciendo al mínimo aspectos como la […]

El papel de la Inteligencia Artificial en la detección y respuesta a amenazas

El ámbito de la ciberseguridad se ha visto afectado en los últimos años por el aumento y la sofisticación creciente de las amenazas. Para hacerles frente, al margen de disponer de un mayor bagaje de conocimientos y experiencia, se tienen también toda una serie de tecnologías desarrolladas que a día de hoy suponen un aliado […]

Protección del riesgo digital: gestión de superficie externa, protección de marca e inteligencia centrada en el adversario

La protección del riesgo digital es un aspecto crucial para cualquier empresa, en un contexto en el que la transformación tecnológica ha hecho que las organizaciones dependan para su operativa de sistemas de información, sustentados en la disponibilidad e integridad de datos que se encuentran amenazados por ciberataques cada vez más sofisticados, y a los […]

Ciberamenazas a la cadena de suministro

En un texto realizado por Javier Medina, publicado en abril 2023, abordamos las consecuencias devastadoras que pueden tener los ciberataques a las cadenas de suministro, al hilo de lo que había ocurrido con 3CX ,uno de proveedores líderes a nivel global en tecnología VoIP, cuya aplicación DesktopApp fue ‘troyanizada’ a consecuencia de un ataque sofisticado, […]

Inteligencia artificial e hiperautomatización: ventajas y desafíos

La automatización es un proceso que arranca con las máquinas de la Revolución Industrial, y se redimensiona con la irrupción de la informática, en su doble vertiente de software de control y hardware: el primero para orquestar las operaciones automatizadas y el segundo para aportar la infraestructura física donde ejecutarlas. En esta evolución, la IA […]

Guía básica para migrar a modelos de nube híbrida: ventajas y desafíos

En este post vamos a abordar los beneficios para las organizaciones de adoptar soluciones de nube híbrida; un modelo que se está imponiendo bajo un esquema de proveedores múltiples además, como ya tuvimos ocasión de abordar, dadas sus ventajas pese los retos que conlleva, que también desgranaremos en esta publicación. El despegue de las soluciones […]

Nuevos ciberataques con y sin IA que amenazan la seguridad de las organizaciones

En el último Foro de Davos, la cita anual que reúne en esta localidad Suiza a líderes mundiales y las principales compañías del planeta, las amenazas a la ciberseguridad acapararon un gran protagonismo, con el foco puesto especialmente en su capacidad de comprometer la continuidad de las cadenas de suministro, el problema del ransomware y […]

Un NEXO que escala y se robustece edición a edición

En ITRES nos sentimos abrumados por la entusiasta acogida de nuestro foro anual de innovación TI, dedicado en su versión 3.0 a la irrupción de la Inteligencia Artificial desde una perspectiva poliédrica para poder abordar todas las vertientes de su impacto disruptivo. En un escenario único, la Sala Black Box de apariencia futurista de Odiseo […]

Desafíos a la ciberseguridad de IoT

La implantación del Internet de las Cosas supone la interconexión en red de todo tipo de dispositivos, electrodomésticos, wereables, vehículos y una amplia gama de elementos de nuestra vida cotidiana; que estarán dotados de sensores, software y conectividad para recopilar, procesar, transmitir e intercambiar datos. Esto abre la puerta a una nueva generación de sistemas […]

¿Qué es el edge computing? Importancia y relación con otras tecnologías

El Edge Computing es un tipo de arquitectura de red distribuida cuya finalidad es procesar los datos con la máxima proximidad a su origen. Esta ‘computación de borde‘ reduce el ancho de banda y la latencia, propiciando por ejemplo que se minimicen los tiempos entre las peticiones de los clientes y la respuesta de los […]